클라우드 자원 (AWS, GCP, Microsoft Azure 등)을 활용해서,

서비스 배포환경(웹/앱 서버 & 백엔드 서버)를 쉽고 간편하게 구성할 수 있다.

이와 같은 서비스를 "클라우드 호스팅" 서비스라고 한다.

대표적으로 AWS (아마존 웹 서비스) / Google Cloud Platform (GCP) / Microsoft Azure 가 있다.

따라서, 클라우드 호스팅 서비스를 통해, 누구나 일정 금액을 지불하여

""누구나 접근할 수 있는 서비스 환경""을 구축할 수 있다.

그럼, 서비스 배포작업은 클라우드 호스팅?

클라우드 호스팅을 토대로 서버환경을 구축하여

누구나 접근할 수 있게 만들 수 있다.

하지만, 실제 운영 중인 서비스 (토스, 카카오, 쿠팡, 네이버 등등)는

단순 클라우드 호스팅 서비스 구축 후, 서비스 배포가 이뤄지지 않았다.

생각보다,

실무환경&운영환경은 보안적으로 취약한 요소들이 엄청청청엄청 많다.

예를들면, Dos 공격으로 인한 클라우드 호스팅 과금유도

클라우드 리소스 탈취를 통한, 유령서버 과금

서비스 개인정보 탈취로 인한 법적 제재 등등

이외에도 수많은 취약 요소들이 많다.

클라우드 호스팅 기반 배포는 ""치밀한 보안설정""

실무환경에선 보안적으로 취약한 요소들을 검토 후,

보안을 설정한다.

클라우드 호스팅에서 제공하는 서비스는 기본 ""리소스""를 제공해준다.

(기본 리소스: AWS 기준, EC2, RDS, S3, ECR 등등)

해당 리소스를 어디서? 어떻게? 무엇을? (실무환경 기준) 사용하는지에 따라 보안정책들이 측정된다.

보안정책 기준으로 클라우드 ""리소스"" 정책을 설정한다.

(리소스 정책: AWS 기준, 보안그룹, IAM Role, VPC 등)

클라우드 호스팅 서비스는 보안정책 기준으로, 리소스들을

개별관리할 수 있는 ""VPC""를 지원한다.

VPC로 클라우드 리소스 분리

클라우드 호스팅 서비스는 리소스 생성 시, 기본 VPC를 제공한다.

리소스를 퍼블릭 (공개), 프라이빗 (비공개)로 설정여부를 정의한다.

실무운영환경에서는 여러 취약요소로부터 보호하기 위해서

핵심 리소스 (EC2, RDS)를 프라이빗 서브넷으로 구성한다.

프라이빗 서브넷은 외부 인터넷과 연결이 안되며,

접근 방식이 제한되어 있다.

(SSH 통신불가, SSM 기반 접근, Bastion Host 접근)

리소스가 인터넷 연결이 안되므로, SSH 통신 자체가 불가능하다.

1. Bastion Host 접근방식

퍼블릭 서브넷으로 EC2 서버를 생성해서,

동일 VPC의 프라이빗 서브넷 EC2 서버로 접근하는 방식이다.

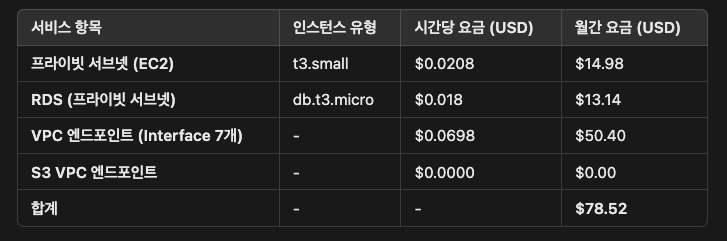

유지비용은 아래와 같다. (참고용)

2. SSM 기반 접근방식

AWS SSM Agent를 활용해, EC2 내부에 SSM Agent를 활성화하여

프라이빗 서브넷 EC2와 송신하는 방식이다.

기본적으로 SSM은 AWS IAM Role로 접근되기에,

호스팅 서비스에 인증/인가된 사용자만 EC2에 접근한다.

유지비용은 아래와 같다. (참고용)

'백엔드 개발' 카테고리의 다른 글

| [AWS] 서버 보안 : 팀원의 EC2 접근, 어떻게 열어줘야 할까? (0) | 2025.03.28 |

|---|---|

| [AWS] 서버 보안 : Bastion Host 기반 Private EC2 구축하기 (0) | 2025.03.28 |

| [CI/CD] AWS EC2 자동화 배포 파이프라인 구축하기 (0) | 2025.01.25 |

| [개인 스터디] NestJS 정복하기 #07 - 커스텀 Pipe 구현 (0) | 2022.10.30 |

| [개인 스터디] NestJS 정복하기 #06 - Pipe 사용법 (0) | 2022.10.29 |